Nelle ultime ore sta mietendo numerose vittime in Italia un nuovo ransonware.

Si tratta di TeslaCrypt 3.0 dove, allo stato attuale, non è possibile recuperare i file criptati.

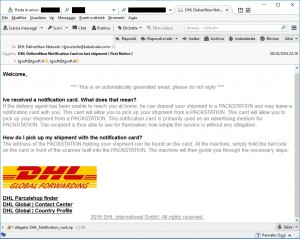

Si tratta di messaggi di posta elettronica senza testo, che hanno come oggetto la data di invio oppure il nome del mittente. Lo script dannoso si cela nell’archivio .zip allegato, che contiene al suo interno un file javascript (.js) che si presenta come una fattura o nota di credito con nomi formati da caratteri casuali, simili a quelli di seguito riportati:

- invoice_SCAN_qH7le.js

- invoice_copy_StXQDm.js

- invoice_GavJVj.js

Selezionando l’allegato si causa il download del trojan TeslaCrypt che infetta il pc codificando il contenuto di alcuni tipi di file di uso comune. In quest’ultima versione, rispetto alle precedenti, è cambiato il metodo con cui viene scambiata la chiave di cifratura.

Una volta criptati i documenti, il ransomware lascia un messaggio nelle cartelle dove risiedono i file codificati, nei seguenti files

- help_recover_instructions.BMP

- help_recover_instructions.txt

In ogni caso, il consiglio per le vittime è ovviamente di non pagare il riscatto, che viene richiesto in bitcoin per una cifra iniziale di 500 dollari che raddoppia dopo alcuni giorni. Per essere certi di rimuovere l’infezione è preferibile ripulire e reinstallare il sistema, anche se diversi antivirus rilevano e sono in grado di rimuovere il trojan.

Il consiglio per chi riceve email con allegati ZIP, anche da contatti noti, è come al solito quello di non aprirli ed eventualmente contattare il mittente.

Di seguito un esempio di falsa mail DHL contenente il ransomware.

Grazie mille per l’informazione

Grazie a te per aver visitato il mio blog :). Riguardo a questo tema consiglio di seguire l’evoluzione su Twitter con l’hashtag #teslacrypt. In ogni caso, appena ci saranno novità concrete, lo comunicherò immediatamente.